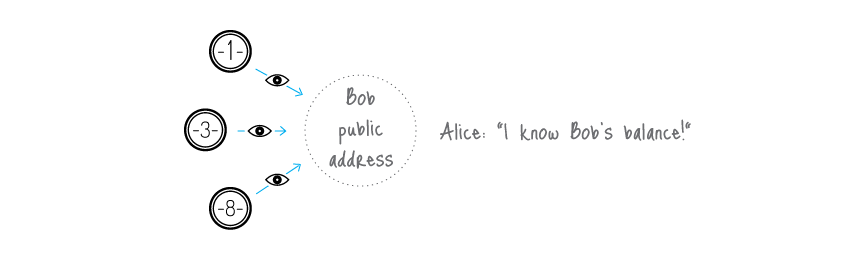

Normalmente, quando si registra il tuo indirizzo pubblico, chiunque può controllare tutte le transazioni in entrata anche se sono nascoste dietro ad una firma circolare. Per evitare il collegamento è possibile creare centinaia di chiavi e inviarle ai tuoi contribuenti in privato, ma cio’ ci priverebbe delal comodita’ di avere un unico indirizzo pubblico.

Transazioni collegabili

Dinastycoin risolve questo dilemma eseguendo una creazione automatica di più chiavi uniche, derivate dalla chiave pubblica unica, per ogni pagamento p2p. La soluzione consiste in una modifica intelligente del protocollo di scambio Diffie-Hellman [1]. In origine si permette a due parti di produrre una chiave segreta comune derivata dalla loro chiave pubblica. Nella nostra versione il mittente utilizza l’indirizzo pubblico del destinatario e i propri dati casuali per calcolare una chiave una tantum per il pagamento.

Dinastycoin risolve questo dilemma eseguendo una creazione automatica di più chiavi uniche, derivate dalla chiave pubblica unica, per ogni pagamento p2p. La soluzione consiste in una modifica intelligente del protocollo di scambio Diffie-Hellman [1]. In origine si permette a due parti di produrre una chiave segreta comune derivata dalla loro chiave pubblica. Nella nostra versione il mittente utilizza l’indirizzo pubblico del destinatario e i propri dati casuali per calcolare una chiave una tantum per il pagamento.

Il mittente può produrre solo la parte pubblica della chiave, mentre solo il ricevitore può calcolare la parte privata; quindi il ricevitore è l’unico che può sbloccare i fondi dopo che la transazione è stata impegnata. Alla fine ha bisogno di eseguire un controllo con una singola-formula su ogni transazioni per stabilire se appartiene a lui. Questo processo comporta l’uso della sua chiave privata, quindi nessun terzo sara’ in grado di eseguire questo controllo e scoprire il legame tra la chiave one-time generata dal mittente e l’unico indirizzo pubblico del destinatario.

Transazioni non collegabili

Una parte importante del nostro protocollo è l’utilizzo di dati casuali da parte del mittente. La Chiave One-Time sara’ sempre unica anche se il mittente e il destinatario rimangono gli stessi per tutte le operazioni (ecco perché la chiave è chiamata si chiama “one-time”). Inoltre, anche se sono entrambi la stessa persona, tutte le chiavi One-time saranno sempre assolutamente uniche.

[1] Whitfield Diffie e Martin Hellman. Nuove direzioni nella crittografia. IEEE Transactions on Information Theory 22 (6): 644-654, 1976.